uRPF یا به شکل گسترده Unicast Reverse Path Forwarding یکی از راه حل های امنیتی سیسکو در شبکه های روتینگی برای افزایش امنیت شبکه و جلوگیری از IP Spoofing و بهره برداری های غیر مجاز است.

به شکل کلی و نظری هر روتر سیسکو هر پکت دریافتی را بدون توجه به Source IP یا همان IP مبدا، به سمت مقصد یا همان Destination IP هدایت Forward میکند. در واقع با دریافت هر پکت، روتر از خود سوال میکند که مقصد این بسته کجاست (destination IP) و آیا من میتوانم آنرا forward کنم؟

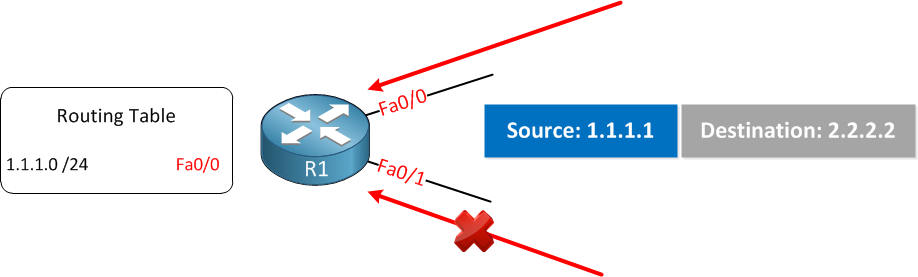

اگر بنا به route کردن آن بسته باشد، روتر به routing table خود نگاه میکند و بسته را با توجه به جدول مسیریابی و یا FIB از طریق اینترفیس مربوطه، به سمت آدرس مقصد ارسال میکند، و در این نوع سناریوها، source IP توسط روتر مورد توجه قرار نمیگیرد. این نقطه ضعفی برای امنیت شبکه تلقی میشود، چرا که یک هکر خرابکار میتواند، با تکنیک IP Spoofing، اقدام به جعل IP مبدا نموده و بسته ای که قائدتا باید Drop شود را از طریق روتر، route یا forward کند.

uRPF تکنیک امنیتی ست، برای مقابله با این قبیل حملات IP Spoofing و همچنین برای افزایش امنیت و جلوگیری از استفاده غیر مجاز از منابع و ساختار شکنی، بدین ترتیب که در حالت کلی با استفاده از uRPF، هر Packet قبل از route شدن به سمت مقصد، ابتدا از لحاظ Source IP مورد بررسی قرار میگیرد، اگر به ازای source IP مورد نظر هیچ entry در routing table وجود نداشته باشد، آن بسته Drop میشود!

uRPF به دو صورت کلی در روتر های سیسکو پیاده سازی میشود:

- Strict Mode

- Loose Mode

Strict Mode:

در این نوع پیاده سازی uRPF در سیسکو ، دو نوع چکینگ صورت می پذیرد:

- آیا هیچ entry برای Source IP پکت مورد نظر در Routing Table روتر سیسکو وجود دارد؟!

- آیا مسیر دسترسی به Source IP از همان اینترفیسی ست، که پکت از آن دریافت شده؟!

اگر بسته مورد نظر از این دو لحاظ مورد تائید بود، سپس route خواهد شد.

فعال سازی uRPF به شکل Strict بر روی روتر سیسکو:

Aka-Core(config)#int gigabitEthernet 0/0

Aka-Core(config-if)#ip verify unicast source reachable-via rx

Aka-Core#sh ip interface gig 0/0 | include verify

IP verify source reachable-via RX

Loose Mode:

در این روش از پیاده سازی uRPF، فقط یک چکینگ روی Packet دریافتی، قبل از forwarding انجام می شود:

- آیا هیچ entry در routing table روتر سیسکو برای آدرس مبدا پکت مورد نظر وجود دارد؟!

فعال سازی uRPF به شکل Loose Mode بر روی روتر سیسکو:

Aka-Core(config)#int gigabitEthernet 0/0

Aka-Core(config-subif)#ip verify unicast source reachable-via any

Aka-Core(config-subif)#^Z

Aka-Core#sh ip interface gig 0/0 | include verify

IP verify source reachable-via ANY

بدین ترتیب، بدون توجه به اینکه مسیر دسترسی روتر به Source IP، با اینترفیسی که Packet از آن دریافت شده، مطابقت دارد یا نه، پکت فقط با بررسی اینکه برای Source IP آن، مسیری در جدول مسیریابی وجود داشته، Forward میشود.

uRPF تکنیک بسیار موثر و کارایی در حفظ امنیت و خط مشی شبکه های سیسکو است، برای مثال، به یکی از فواید استفاده از uRPF در دنیا که چند سالیست پیاده سازی آن به شکل کامل عمومیت پیدا کرده، (درلفافه) میپردازیم، همان گونه که میدانید، محل قرار گیری انواع Content Engine ها (مدیریت محتوا) در سمت Down Stream پروایدر و Up Stream کاربر است، به بیان ساده تر، انواع رگولیشن ها بر روی خط Send کاربر پیاده سازی میشود، بدین ترتیب، بعضی از افراد برای فرار از اینگونه محدودیت هایی که هر کشور به فراخور قوانین رگولاتوری بر روی اینترنت اعمال میکرد، اقدام به برقراری یک تانل بین روتر خود و یک روتر در یک کشور دیگر (بدون محدودیت های مورد نظر) و route ترافیک send به سمت شبکه آن سمت تانل می نمودند، با این حساب، ارسال بر روی تانل و از طریق شبکه متصل به روتر آن سوی تانل و دریافت از طریق شبکه اینترنت محلی انجام میشد، و بدین ترتیب، تمامی محدودیت های اعمالی از طرف پروایدر، bypass میشد!

خب بیشتر از این در مورد اینکه دقیقا به چه منظور و چگونه اینکار انجام میشده، توضیح نمیدهیم، فقط اینکه، روتر مجاور، در یک دیتا سنترو به شبکه یک کشور دیگر متصل بوده، و وقتی شخص مورد نظر روت IP های خود را به سمت آن روتر قرار میداد، روتر مذبور بدون توجه به Source IP، پکت ها را به مقصد هدایت و برگشت (Down Stream) هم از طریق شبکه کشور مبدا دریافت میشد، پس از اینکه uRPF در سطح جهانی و به شکل الزامی از طرف Internet Resource Coordination ها پیاده سازی شد، دیگر امکان route کردن آدرس های غریبه از طریق شبکه های دیگر امکان پذیر نبود و این باعث حفظ امنیت و خط مشی امنیتی شبکه های بزرگ در سطح کشوری و همچنین جلوگیری از اتلاف منابع گردید.

منبع: shabake

سلام

به نظر میاد که در مورد upstream و downstream اشتباه نوشته شده